Wat is vulnerability management?

Vulnerability management is een proactieve strategie die bestaat uit het identificeren, prioriteren en corrigeren van de zwaktes en kwetsbaarheden van de security van een bedrijf. Het doel is om het informatiesysteem te beschermen, maar ook de netwerken, applicaties, tools en software die door het bedrijf worden gebruikt tegen beschermen tegen aanvallen en diefstal van gegevens.

Securityteams kunnen een tool voor vulnerability management gebruiken om te helpen bij het identificeren en beheren van deze kwetsbaarheden.

Hoe worden kwetsbaarheden ontdekt?

De meerderheid van de kwetsbaarheden staan vermeld in de National Vulnerability Database (NVD) en hebben een unieke identificatie via de Common Vulnerabilities & Exposures (CVE) lijst.

Om kwetsbaarheden te identificeren, kunnen vulnerability scanners of geautomatiseerde inventarisatietools worden gebruikt. Scanners onderzoeken individuele applicaties op fouten in de code en verkeerde configuraties. Inventarisatietools identificeren de verbonden middelen van het bedrijf en hun codeversies. Ze vergelijken deze versies met de CVE kwetsbaarheidsdatabase.

Scanners identificeren vaak kwetsbaarheden die niet in de NVD staan, dus het is raadzaam om beide soorten tools te gebruiken om kwetsbaarheden in uw organisatie te detecteren.

Hoe prioriteer je kwetsbaarheden?

De NVD biedt ook een regelmatig bijgewerkte lijst van kwetsbaarheden en CVE's, met rankings en andere aanvullende informatie.

Kwetsbaarheden worden ook geprioriteerd op basis van hoe gemakkelijk het voor een aanvaller is om de kwetsbaarheid te misbruiken. Een kwetsbaarheid in een applicatie die onbeschermd op het internet is blootgesteld, zal daarom urgenter zijn om te corrigeren dan een interne applicatie die beschermd wordt door cybersecurity-tools.

De fasen van vulnerability management

Het vulnerability management proces onderscheidt verschillende fasen:

Ontdekking van de kwetsbaarheid

Om de dekkingsgraad van kwetsbaarheden binnen een bedrijf te vergroten, is het nodig om de verschillende soorten beveiligingskwetsbaarheden te identificeren.

- Configuratieanalyse: de tools hebben connectoren om de configuraties van de infrastructuurelementen van het bedrijf op te halen. De tool vergelijkt de huidige configuraties met de optimale configuraties om verkeerde instellingen van het informatiesysteem op te sporen.

- Code-audit: De tools integreren met CI/CD om foutieve code te detecteren die applicaties kwetsbaar maakt.

- Kwetsbaarheidsscanning: Vulnerability scanners testen systematisch op blootgestelde kwetsbaarheden vanuit punten in het bedrijfsnetwerk.

Prioritering van assets

Wat zijn de kritische bedrijfsmiddelen?

Bedrijven hebben over het algemeen een configuratiebeheerdatabase (CMDB) die middelen en hun kenmerken (versies, afhankelijkheden, bronnen, doelen) refereert. CMDB-tools worden steeds vaker gevuld met scanners die zorgen voor een real-time inventarisatie van alle middelen die verbonden zijn met het netwerk van het bedrijf.

Het is dan een kwestie van noteren hoe kritisch de assets zijn volgens het prioriteringsbeleid.Kwetsbaarheden prioriteren

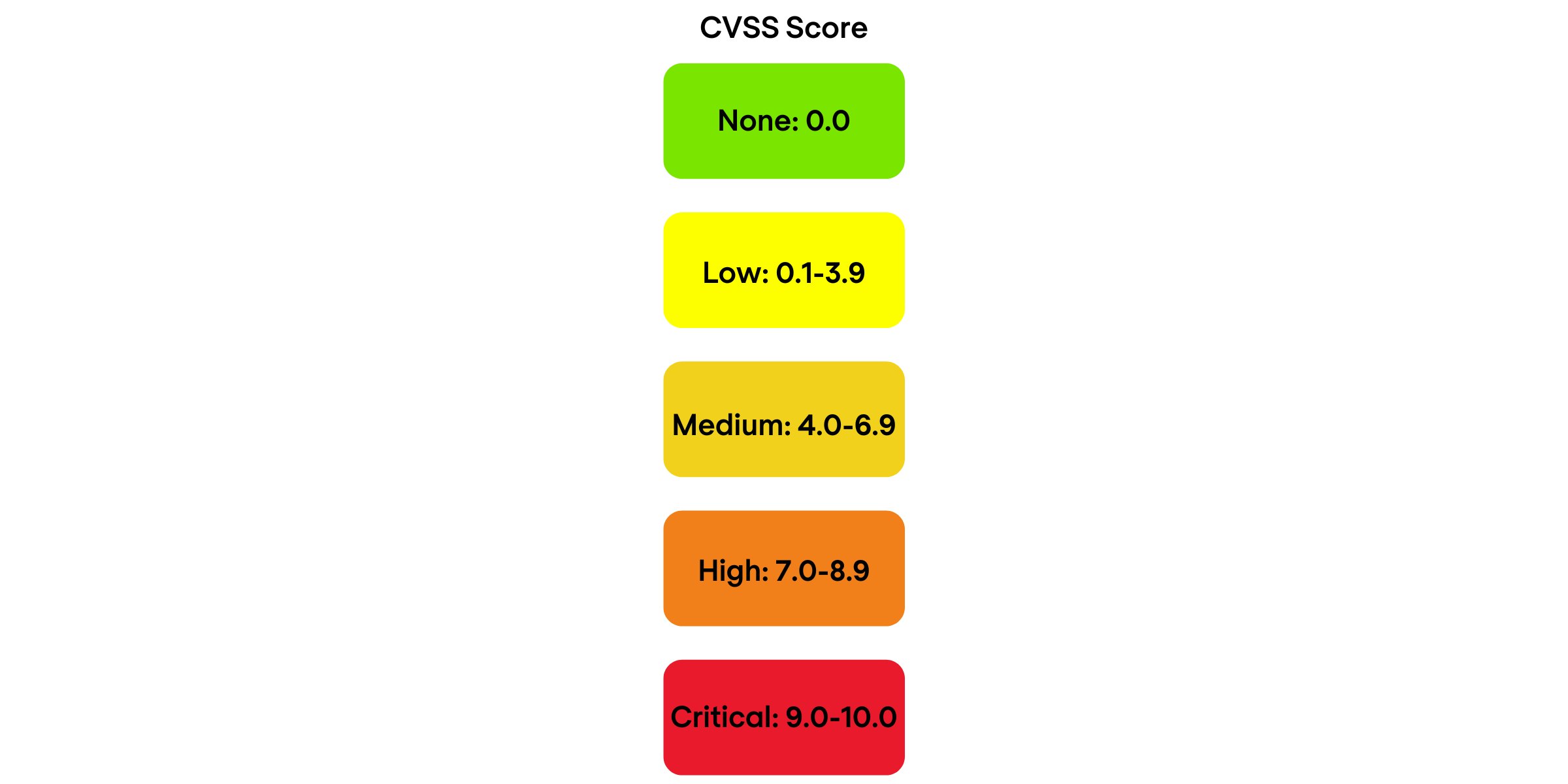

Om kwetsbaarheden te prioriteren naar hun niveau van kritiekheid, gebruiken cybersecurity-oplossingen het Common Vulnerability Scoring System (CVSS). De basis CVSS-score, variërend van 0,0 tot 10,0, wordt door de NVD gekoppeld aan een ernstindex, als volgt:

Kwetsbaarheden verhelpen

Deze stap omvat het repareren of verminderen van kwetsbaarheden. Om een kwetsbaarheid te verminderen, is het bijvoorbeeld mogelijk om configuraties in de cybersecurity tools op te zetten om de kwetsbaarheid niet uitbuitbaar te maken. De kwetsbaarheid blijft nog steeds aanwezig, maar de kans dat deze door een kwaadwillende persoon wordt uitgebuit, wordt verminderd.

De validatie van oplossingen

Deze fase is essentieel om te controleren of de oplossing effectief is. Soms zijn de oplossingen niet voldoende en blijven de kwetsbaarheden effectief na de vermeende oplossing.

Hoeveel kwetsbaarheden hebben organisaties?

Vulnerability scans in grote organisaties kunnen duizenden gelijktijdige security risico's op elke machine identificeren, en miljoenen kwetsbaarheden in de hele organisatie. Onderzoek toont aan dat bijna alle assets (95%) minstens één zeer exploiteerbare kwetsbaarheid bevatten.

Nomios kan je helpen met deze scans. Krijg deskundige en grondige cybersecurity assessments om je te helpen de risico's te verminderen, de gevolgen van inbreuken te minimaliseren en je te beschermen tegen toekomstige aanvallen. Wij bieden een breed scala aan interne en externe beoordelingen om je IT-infrastructuur, applicaties en activiteiten te evalueren, waaronder:

- Cybersecurity assessment en analyse

- Vulnerability assessment en penetratietests

- Inbreuk en compromis assessments

- Wireless security assessment

- Beoordeling en ontwerp van beleid en procedures

Ons team staat voor je klaar

Wil je meer weten over dit onderwerp? Laat een bericht of je nummer achter en we bellen je terug. We helpen je graag verder.

Gerelateerde updates

Cybersecurity Hospitality

Bescherm je hotel en gasten met een sterke cybersecuritystrategie

Hotels en accommodaties verwerken dagelijks gevoelige data en zijn een aantrekkelijk doelwit voor cybercriminelen. Ontdek hoe je met een sterke cybersecuritystrategie je hotel en gasten beschermt tegen datalekken, ransomware en andere dreigingen.

Marcel Hoogendoorn

Fortinet NGFW

Fortinet introduceert nieuwe FortiGate 30G, 50G en 70G firewalls

Fortinet lanceert FortiGate 30G, 50G en 70G firewalls, die AI-gestuurde security, hoge prestaties en energie-efficiëntie bieden voor gedistribueerde organisaties.

NGFW Firewall

Top 5 NGFW-oplossingen voor 2025

Next-Generation Firewalls (NGFW's) kunnen snel aanvallen in het hele netwerk detecteren en tegengaan. Nu cyberaanvallen steeds geraffineerder worden, blijven NGFW's een essentieel onderdelen van de security-oplossingen van elke organisatie, of je nu in een datacenter, netwerk of cloud werkt.

Enrico Bottos