Qu’est-ce que le Vulnerability Management ?

Le Vulnerability Management, ou gestion des vulnérabilités, est une stratégie proactive qui consiste à identifier, hiérarchiser et corriger les faiblesses et failles de sécurité d'une entreprise. L'objectif est de protéger le SI (système d’information), mais aussi les réseaux, les applications, ainsi que les outils et logiciels utilisés par l’entreprise contre les attaques et le vol de données.

Les équipes de sécurité peuvent utiliser un outil de gestion des vulnérabilités pour faciliter l’identification et la gestion de ces vulnérabilités.

Comment les vulnérabilités sont-elles découvertes ?

La majorité des vulnérabilités sont indexées dans la National Vulnerability Database (NVD) et disposent d’un identifiant unique par le biais de la liste CVE (Common Vulnerabilities & Exposures).

Pour identifier les vulnérabilités, il est possible d’utiliser des scanners de vulnérabilités ou des outils d'inventaires automatisés. Les scanners examinent les différentes applications à la recherche de failles dans le code et de mauvaises configurations. Les outils d'inventaires recensent les assets connectés de l'entreprise et leurs versions de code. Ils comparent ces versions à la base de données des vulnérabilités CVE.

Les scanners identifient souvent des vulnérabilités qui ne figurent pas dans le NVD, c'est pour cela qu'il est préconisé d'utiliser les deux types d'outils pour couvrir les vulnérabilités de son entreprise.

Comment hiérarchiser les vulnérabilités ?

La NVD fournit également un répertoire des failles et CVE, régulièrement mis à jour, contenant des classements et autres informations complémentaires.

La priorisation des vulnérabilités s'effectue aussi en fonction de la facilité par un attaquant à exploiter cette vulnérabilité. Une vulnérabilité sur une application exposée sans protection sur Internet sera donc plus urgente à corriger qu'une application interne protégée par des outils de cybersécurité.

Les étapes de la gestion des vulnérabilités

Le process de gestion des vulnérabilités distingue plusieurs étapes :

La découverte des vulnérabilités

Afin d'augmenter la couverture des vulnérabilités des entreprises, il est nécessaire d'identifier les différents types de failles de sécurité.

- Analyse des configurations : les outils possèdent des connecteurs permettant de récupérer les configurations des éléments d'infrastructures de l'entreprise. L'outil compare les configurations actuelles à celle qui sont optimales afin de détecter les mauvais paramétrages du System d'Information.

- Audit de code : Les outils s'intègrent dans le CI/CD pour détecter les codes perfectibles rendant les applications vulnérables.

- Scanner de vulnérabilité : Les scanners de vulnérabilités vont systématiquement tester depuis des points du réseau d'entreprise la présence de vulnérabilités exposées.

La hiérarchisation des actifs

Quels sont les actifs critiques de l'entreprise ?

Les entreprises possèdent généralement une base de données de gestion des configurations (CMDB) référençant les actifs et leurs caractéristiques (versions, dépendances, sources, cibles). Les outils de CMDB sont de plus en plus peuplés par des scanners permettant de recenser en temps réel l'ensemble des ressources connectées au réseau de l'entreprise.

Il s'agit ensuite de noter le niveau de criticité des assets en fonction des politiques de hiérarchisation.

La hiérarchisation des vulnérabilités

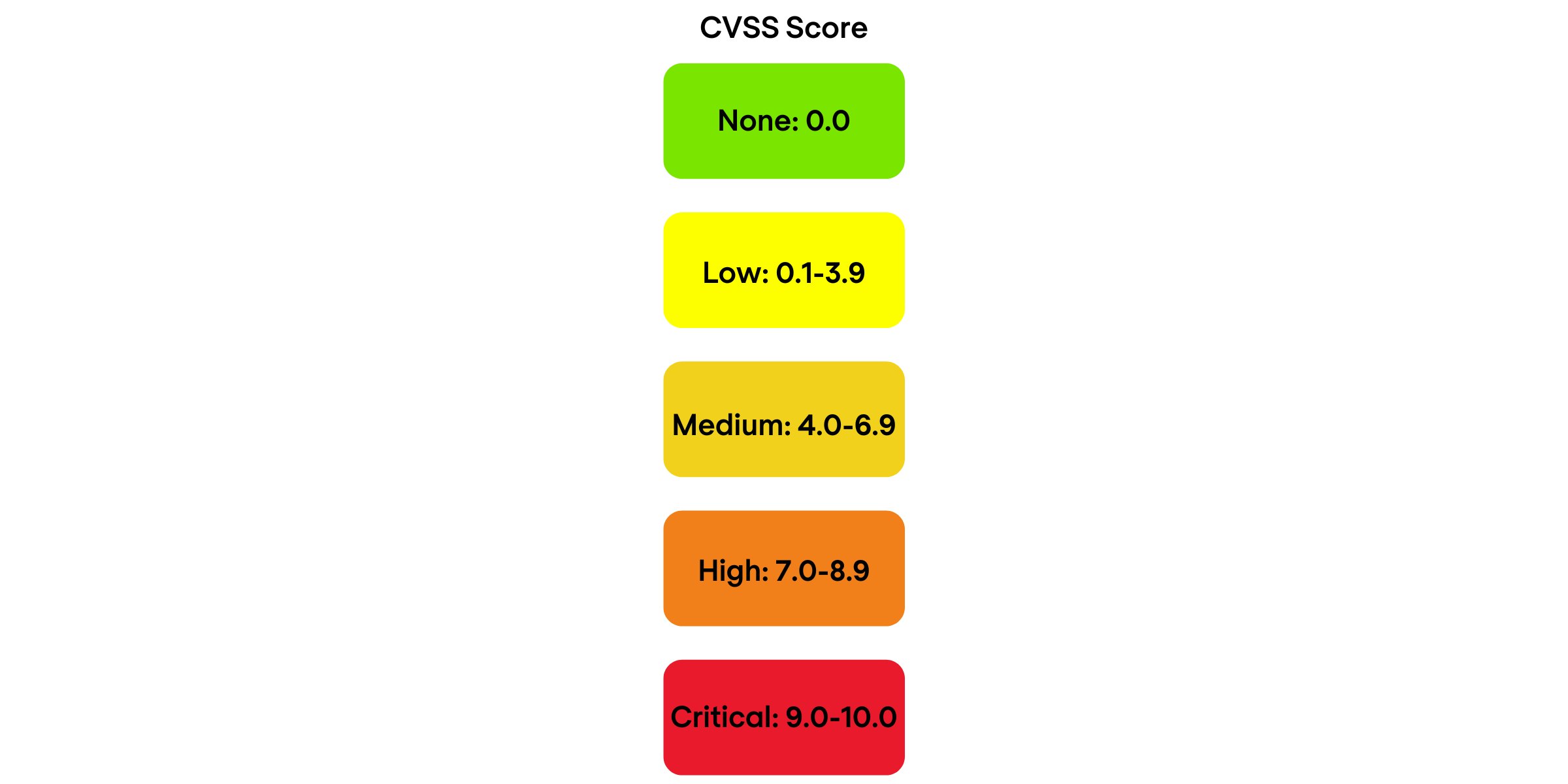

Pour hiérarchiser les vulnérabilités en fonction de leur niveau de criticité, les solutions de cybersécurité utilisent le Common Vulnerability Scoring System (CVSS). Le score de base du CVSS, compris entre 0,0 et 10,0, est associé par la NVD à un indice de gravité, que voici :

Correction des vulnérabilités

Il s'agit dans cette étape de corriger les vulnérabilités, ou de les atténuer.

Pour atténuer une vulnérabilité, il est par exemple possible de mettre en place des configurations dans les outils de cybersécurité pour rendre la vulnérabilité inexploitable.La vulnérabilité sera toujours présente, mais la probabilité qu'elle soit exploitée par un individu malveillant sera atténuée.

Validation des corrections

Cette phase est essentielle pour vérifier que la correction est effective. Parfois, les corrections ne sont pas suffisantes et les vulnérabilités restent effectives après leur supposée correction.

Combien de vulnérabilités les organisations ont-elles généralement ?

Les analyses de vulnérabilités dans les grandes organisations peuvent identifier des milliers de risques de sécurité en simultané sur chaque machine, et des millions de vulnérabilités dans l'ensemble de l'organisation. Les recherches révèlent que la quasi-totalité des actifs (95 % des actifs) renferme au moins une vulnérabilité hautement exploitable.

Notre équipe est à votre entière disposition

Vous voulez en savoir plus sur ce sujet ? Laissez un message ou votre numéro de téléphone et nous vous rappellerons. Nous nous réjouissons de pouvoir vous aider davantage.

Mises à jour connexes

NGFW Pare-feu

Top 5 des solutions NGFW de 2025

Les pare-feux NGFW détectent et contrent les attaques sur l’ensemble du réseau. Ce sont des éléments essentiels de toute solution de sécurité pour entreprise.

Enrico Bottos

Cybersécurité

Les meilleures entreprises de cybersécurité à suivre en 2025

Nous avons sélectionné les meilleures entreprises de cybersécurité à surveiller en 2025. Elles ont réussi à se différencier des autres acteurs du marché.

Mohamed El Haddouchi

Securité Managed services

8 avantages clés d’avoir un Managed Security Service Provider (MSSP)

Les Managed Security Services Providers (MSSP) fournissent des solutions de sécurité structurelles contre les cyberattaques, notamment une expertise toujours à jour sur les dernières cybermenaces et les solutions appropriées. Voici 8 avantages du meilleur MSSP pour prévenir les cyberattaques et économiser des coûts.