La sécurité OT devient une priorité absolue

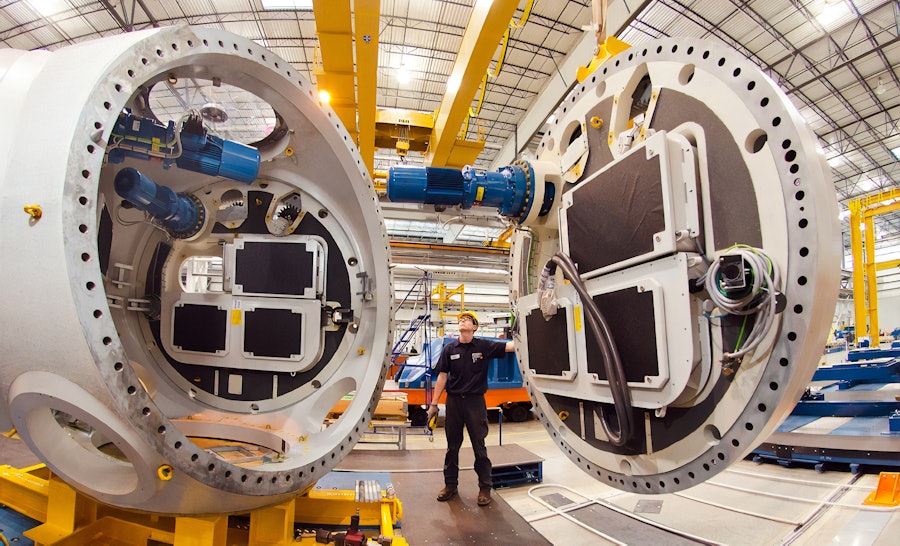

Les organisations industrielles évoluent rapidement pour tirer parti des technologies de l'information dans leurs environnements technologiques opérationnels (OT) afin de devenir plus compétitives. Dans cette transformation numérique, des systèmes interconnectés et des analyses de données, des SCADA, des systèmes de contrôle industriel (ICS), l'Internet industriel des objets (IIOT) et des capteurs intelligents sont ajoutés au processus de fabrication. Les avantages d'une efficacité accrue et du partage des données s'accompagnent de risques croissants pour la sécurité OT. Nous proposons un portefeuille de solutions de sécurité OT qui permettent aux environnements industriels à forte intensité d'actifs de surveiller et de sécuriser les réseaux, de protéger les endpoints et de fournir des services de cybersécurité.

Pour éviter les perturbations opérationnelles, vous devez savoir ce qui se passe sur votre réseau.

- Environnement à haut risque

- Le peu d'atténuation et de remédiation des risques avec des correctifs limités, des environnements de production difficiles à tester et une faible visibilité des actifs, analyses et données opérationnelles créent un risque plus élevé.

- Interruption des opérations

- Les cyberattaques sur les systèmes ICS et SCADA peuvent avoir un impact sur la sécurité, la disponibilité, la fiabilité et la prévisibilité des travailleurs, des opérations et de la chaîne de valeur - et être catastrophiques.

- Compétences limitées en matière de sécurité

- En général, les équipes OT ne maîtrisent pas la sécurité, et les équipes IT ne maîtrisent pas les processus opérationnels. Ce manque de compétences critiques contribue à la vulnérabilité de la sécurité.

- Conformité à la protection des données

- Les réglementations gouvernementales ne cessent de se renforcer à mesure que les cyberattaques augmentent en fréquence et en gravité, entraînant des changements opérationnels importants.

Nous pouvons vous aider à gagner plus rapidement en maturité en termes de sécurité OT

Évaluez votre risque

Un programme de sécurité efficace commence par une évaluation du risque. Il convient ensuite d’améliorer la visibilité de votre environnement OT actuel et d’identifier les actifs vulnérables. Nous pouvons vous aider à comprendre les risques, les lacunes et les vulnérabilités, en utilisant une approche par phases. Cela implique de s'engager dans la stratégie et la planification ; d'évaluer le risque pour la sécurité OT, la conformité et les vulnérabilités ; et de développer des politiques et des exigences de gouvernance.

Protégez vos opérations

Une fois que vous avez évalué votre risque, vous devez agir et mettre en œuvre une solution. Nomios et notre vaste écosystème de partenaires peuvent vous aider à rechercher, classer et analyser les données, à concevoir et mettre en œuvre la sécurité réseau et endpoint, ainsi qu'à concevoir, construire et déployer votre solution de gestion d'accès et d'identification. Nous pouvons vous aider à concevoir et déployer un SOC OT pour protéger vos opérations.

Gérez vos opérations

Vous devez vous assurer que les opérations se déroulent sans problème et, en cas d’attaque, que vous disposez d’un plan d'intervention adéquat. Nous pouvons vous aider à gérer les alertes et à réduire les faux positifs grâce à des services managés de sécurité OT, à élaborer un plan de réponse aux incidents de sécurité OT et des stratégies, à exploiter les analyses de sécurité et à vous concentrer sur l'amélioration continue de vos opérations de sécurité.

Adapté à vos besoins

Notre force réside dans notre flexibilité et notre volonté de développer des solutions sur mesure pour nos clients. Découvrez dans quels domaines nous pouvons soutenir votre équipe informatique.

ZTNA Zero-Trust Network Access

Accès sécurisé permanent depuis n’importe où aux applications avec Zero Trust.

Conseil en technologie

Grâce à notre expertise en matière de stratégie, d'industrie et d'ingénierie, nous intégrons la technologie dans votre entreprise pour créer quelque chose d'unique, stimuler la croissance et accélérer les résultats.

Évaluations de cybersécurité

Nos évaluations de la sécurité fournissent des recommandations concrètes pour améliorer la sécurité, en utilisant les meilleures pratiques du secteur, combinées aux meilleures technologies disponibles.

MDR Détection et réponse managé

Améliorez vos capacités d'opérations de sécurité tout en réduisant le temps moyen pour détecter et contenir les menaces.

Contactez nos experts en sécurité

Notre équipe est disponible pour un appel rapide ou une réunion vidéo. Établissons le contact et discutons de vos défis en matière de sécurité, plongeons dans les rapports de comparaison entre fournisseurs, ou parlons de vos projets informatiques à venir. Nous sommes là pour vous aider.