La 5G ouvre de nouvelles possibilités de revenus aux fournisseurs de services. Cependant, l'augmentation des performances, l'évolution de l'architecture réseau et l'adoption de nouvelles technologies qui en découlent ont aussi des répercussions majeures sur la sécurité. Quels sont les principaux défis de sécurité que les fournisseurs de services doivent relever pour exploiter au mieux la 5G et atténuer les risques qui y sont associés?

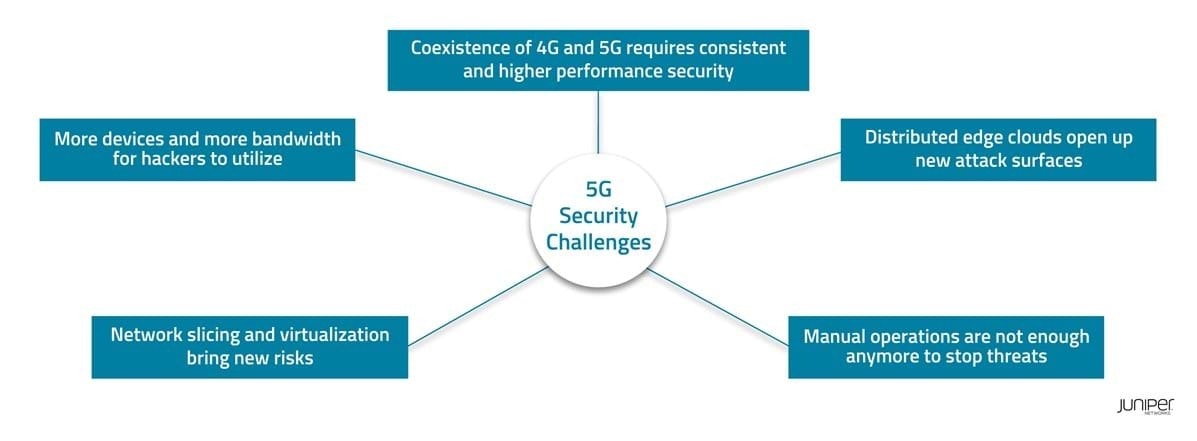

L’année dernière, nous indiquions déjà sur notre blog que la 5G arrive à grands pas. Et c’est vrai. Dans ce blog, nous aborderons cinq défis de sécurité 5G pour les fournisseurs de services.

1. La coexistence de la 4G et de la 5G exige une stratégie de sécurité cohérente et plus performante

Comme la 4G, la 5G ne va pas apparaître en appuyant simplement sur un bouton. Au contraire, la 5G évoluera parallèlement à la 4G, avec des phases d'évolution logique qui interviendront au cours de la prochaine décennie. En d'autres termes, la 4G et la 5G vont coexister pendant un certain temps. Lors du passage de la 4G LTE à la 5G NSA (Non-Stand Alone), la capacité augmentera grâce à l'introduction de nouvelles stations de base radio 5G, ou gNodeBs. L'augmentation de la bande passante de 4G eNodeB à 5G gNodeB entraînera un renforcement des exigences de performance et d'échelle que l'infrastructure de sécurité actuelle pourrait ne pas être en mesure de gérer. Cela signifie également qu'étant donné que les réseaux 4G et 5G coexistent, la politique de sécurité pour la détection et l'atténuation des menaces doit être cohérente et globale.

2. Plus de dispositifs et de bande passante accessibles aux pirates informatiques

La 5G entraînera une multiplication par 10 à 100 des dispositifs connectés ainsi que des débits plus rapides et davantage de bande passante. C'est une excellente nouvelle pour les consommateurs et les entreprises, mais les pirates informatiques vont également profiter de ces nouvelles capacités. De nombreux dispositifs IoT sont fondamentalement non sécurisés et deviendront rapidement des cibles privilégiées pour les pirates informatiques, qui pourront s'en servir lors de cyberattaques. Et avec davantage de bande passante disponible, les pirates informatiques pourront lancer des attaques DDoS plus puissantes, susceptibles de submerger le réseau et les services de n'importe quelle organisation.

3. Le Distributed Edge Cloud ouvre de nouvelles surfaces d’attaque

Le Distributed Edge Cloud est une évolution de l'architecture du cloud computing qui permet à l'hébergement d'applications et au traitement des données de passer des datacenters centralisés à la périphérie du réseau, plus près de l'endroit où les données sont générées. Dans cette nouvelle architecture, la connectivité IP se terminera à la périphérie de l'opérateur si les mécanismes de sécurité appropriés tels que le cryptage et les pare-feux ne sont pas en place. En conséquence, les nœuds périphériques sont susceptibles de faire l'objet d'usurpations, d'écoutes et d'autres attaques provenant du réseau Internet public. Il est également probable que certaines applications tierces fonctionneront sur les mêmes plateformes physiques, parallèlement aux fonctions réseau virtuelles (VNF), augmentant le risque d'épuiser les ressources applicatives nécessaires aux fonctions réseau ou pire - offrant aux pirates informatiques un vecteur d'attaque pour infiltrer la plateforme.

4. Le découpage et la virtualisation réseau engendrent de nouveaux risques

Le découpage réseau est une forme spécifique de virtualisation qui permet à plusieurs réseaux logiques de fonctionner au-dessus d'une infrastructure de réseau physique partagée. Avec le découpage réseau, les fournisseurs de services mobiles peuvent procéder au partitionnement de leurs ressources réseau pour répondre à un ensemble diversifié de cas d'utilisation. Les fournisseurs de services doivent évaluer dans quelle mesure les couches de virtualisation et les tranches de réseau sont bien isolées les unes des autres. Si quelqu'un peut s'attaquer à la « tranche de niveau de sécurité inférieur », peut-il aussi s'attaquer à la « tranche de niveau de sécurité supérieur » ? Si un locataire ou une tranche est compromis par un logiciel malveillant, les autres locataires ou tranches seront-ils également infectés?

5. Les opérations manuelles ne suffisent plus pour bloquer les menaces

L'hétérogénéité et la complexité de l’infrastructure 5G nécessiteront une sécurité à plusieurs niveaux (par exemple, associée à une tranche, un service ou une ressource) dans plusieurs domaines, avec une combinaison de déploiements centralisés et distribués, physiques et virtuels. Pour les générations précédentes, les interventions manuelles visant à atténuer les menaces peuvent suffire. Mais avec l'arrivée de la 5G et le fait que le paysage des menaces continue de croître en volume, en vitesse et en sophistication, les opérations manuelles ne suffisent plus. Il faut absolument que la sécurité soit automatisée - détection et atténuation automatiques des menaces, avec une visibilité globale.

Les défis de la sécurité 5G

La 5G promet de changer la donne et la sécurité est fondamentale pour assurer le succès des services dans l'ère « Cloud + 5G + AI ». Les fournisseurs de services doivent planifier soigneusement leurs stratégies de sécurité, dans le cadre de la feuille de route sur l'évolution de la 5G. Les cinq défis de sécurité décrits ici offrent une bonne base d'évaluation.

Transition vers la 5G

Nomios vous accompagne dans la transition de la 4G vers la 5G. Forts de notre expérience et d'une forte présence dans le secteur des fournisseurs de services, permettant la transformation des technologies et des réseaux, nous avons développé une approche et une méthodologie holistiques pour vous accompagner dans le passage à la 5G.

Vous souhaitez en savoir plus sur ce sujet ?

Nos experts et nos équipes commerciales sont à votre service. Laissez vos coordonnées et nous vous contacterons rapidement.