Le système de détection des anomalies de Flowmon est à l'avant-garde de la lutte technologique contre les cybermenaces modernes qui contournent la sécurité traditionnelle du périmètre et des points d'extrémité. Chaque fois que de nouveaux problèmes de sécurité ou opérationnels apparaissent, Flowmon ADS est la lumière qui fournit aux professionnels de l'informatique une visibilité détaillée du réseau et des analyses comportementales puissantes pour prendre des mesures décisives et gérer le réseau en toute confiance.

Principales caractéristiques et avantages

- Automatisation

- Les menaces sont détectées instantanément et automatiquement.

- Alerte précoce des menaces

- La reconnaissance des schémas comportementaux permet de détecter les menaces dès leur apparition.

- Un aperçu silencieux

- L'apprentissage automatique et d'autres algorithmes sophistiqués sont combinés pour fournir des informations précises.

- Faible taux de faux positifs

- Modèles de comportement, flux de réputation et IoCs pour compléter la NBA.

- NetOps et SecOps ensemble

- Flowmon ADS est une base commune de collaboration pour la résolution des incidents.

- Temps de réponse court aux incidents

- Visualisation des incidents riche en contexte pour une remédiation instantanée.

- Détection des stades faibles et lents

- Les attaques sont détectées avant les pics de trafic, empêchant ainsi l'escalade du danger.

- Intégration à l'écosystème SecOps

- La solution est intégrable avec les systèmes de journalisation des événements, de billetterie et de réponse aux incidents.

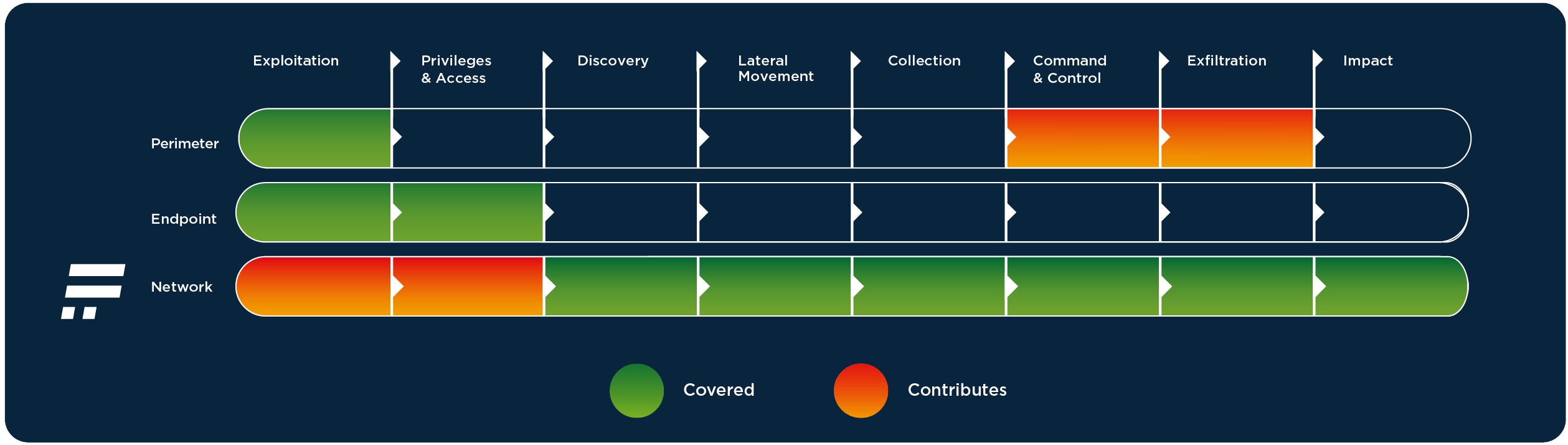

Avantage à chaque étape de la compromission

Les approches traditionnelles de détection basées sur les signatures et les règles, comme les pare-feu, les IDS/IPS ou les antivirus, se concentrent sur la sécurisation du périmètre et des points d'extrémité. Bien qu'elles soient efficaces pour détecter l'infection initiale par un code ou un comportement malveillant connu, elles n'offrent aucune protection au-delà du périmètre et des points d'extrémité - une vaste zone où se produisent les menaces internes. L'exploitation de cette faille est le moyen le plus courant de voler des données. Les menaces internes ne peuvent être découvertes qu'en détectant les moindres anomalies qui révèlent des indicateurs de compromission.

Prêt à en discuter ?

Vous cherchez des détails sur les prix, des informations techniques, une assistance ou un devis personnalisé ? Notre équipe d'experts à Bruxelles est prête à vous aider.