Rappel Microsoft 365

Microsoft a annoncé en avril 2020 la sortie de son dernier bundle, Microsoft 365, qui regroupe Office 365 (la suite collaborative de Microsoft), Windows, et la suite de mobilité et sécurité (EMS). Actuellement, Microsoft 365 E5 propose plus de 26 solutions de sécurité et conformité.

Les solutions de sécurité et conformité de Microsoft 365 sont réparties en six catégories :

Sécurité

- Gestion des terminaux

- Gestion de l'identité et des accès

- Protection contre les menaces

Conformité

- Gouvernance et protection des données

- Posture de sécurité

- Gestion de la sécurité des applications SaaS

Quand et comment négocier au mieux avec Microsoft si vous allez vers Microsoft 365 E5 ?

Si l'acquisition de Microsoft 365 E5 n'est pas l'objectif principal de l'entreprise, il est recommandé d'acquérir une solution de détection et de réponse avancée pour Microsoft 365. Dans le cas contraire, il sera difficile d'investir dans des solutions de sécurité complémentaires une fois que la souscription à Microsoft 365 E5 a été effectuée. Notre recommandation est donc d'inclure cet investissement dans la négociation avec Microsoft lors de l'achat des licences Microsoft 365 E5.

Il est important de noter que pendant les périodes de négociation avec Microsoft, en particulier lors d'un passage à un plan de licences plus "premium", Microsoft sera plus enclin à faire des efforts commerciaux et à accompagner le client dans sa transition. Ainsi, quelques pourcentages de remises supplémentaires obtenus de la part de Microsoft pourront financer l'acquisition d'une solution de sécurité complémentaire pour Microsoft 365, ce qui permettra d'améliorer la visibilité sur les attaques du plan de contrôle Microsoft 365.

A défaut, vous seriez amené à créer des règles de détection sur votre SIEM/SOAR pour adresser ces risques, avec un investissement et des résultats qui ne seront probablement pas à la hauteur de ce que vous pourriez attendre à ce jour.

Office 365 vs Microsoft 365

Microsoft 365 propose une grande variété de plans de licences pour répondre aux besoins des différentes entreprises et organisations (tels que des plans dédiés à l'éducation ou aux opérateurs) afin de faciliter leur transformation numérique. En outre, des licences sont également disponibles pour les utilisateurs qui souhaitent uniquement accéder aux services de bureautique en mode web (Office E1).

Cependant, la plupart des entreprises ont besoin des clients lourds pour la suite bureautique et s'orientent donc vers Office 365 E3. Il est alors important de se poser la question de souscrire au bundle M365 E3 ou de rester sur Office 365 E3 et ajouter des services complémentaires en fonction des besoins.

Office 365 vs M365 E3

Microsoft 365 E3 est une combinaison d'Office 365 E3, EMS E3 et WIN E3. Au sein d'EMS E3, Azure AD Premium est inclus et est fortement recommandé pour une meilleure gestion des identités au sein de Microsoft, notamment pour une gestion dynamique des utilisateurs et un accès conditionnel qui simplifie le processus de mise à disposition d'un terminal. Les clients qui utilisent déjà Windows Enterprise (Windows E3) considèrent l'acquisition du bundle M365 E3 comme une évidence, d'autant plus que Microsoft proposait des remises importantes lors du lancement du bundle pour encourager les entreprises à y migrer.

Le bundle M365 E3 offre un ensemble intégré de fonctionnalités de sécurité et de conformité qui permettent de mettre en place les fonctions de base de sécurité et de conformité sur Office 365, les systèmes d'exploitation Windows, ainsi que la gestion de flottes de mobiles via Intune.

Parmi les services essentiels, nous trouvons le service EOP (Exchange Online Protection) pour la protection contre le phishing et les malwares connus, ainsi que la classification et la rétention des documents non structurés de la suite bureautique associée à du DLP. Pour les organisations soumises à des enquêtes eDiscovery, ce service est également disponible dès M365 E3.

M365 E3 vs M365 E5

La différence entre M365 E3 et E5 sur le volet sécurité et conformité réside dans l'ajout de solutions de sécurité et de conformité natives de Microsoft qui peuvent également être acquises auprès d'autres fournisseurs tiers, telles que l'EDR, le CASB, la protection contre les menaces avancées sur Office 365, ainsi que des fonctionnalités avancées des services disponibles dès M365 E3 (classification automatisée, eDiscovery avancée, etc.).

Alors que la plupart des utilisateurs d'Office 365 E3 souscriront à M365 E3, la proportion d'organisations qui souscriront à M365 E5 sera plus limitée, car cela suppose que les entreprises souhaitent s'appuyer exclusivement sur Microsoft, même pour des solutions proposées par d'autres leaders du marché. Au-delà d'une décision technique, c'est également une décision stratégique car cela crée une forte dépendance envers un seul éditeur pour la défense en profondeur.

Sources utiles

En plus de la documentation officielle de Microsoft, il existe deux sources d'informations très utiles pour une description détaillée des services offerts pour chaque plan de licence, ainsi que les prix publics de chacun.

Les attaques sur M365 et les risques associés

Les environnements Microsoft 365 sont vulnérables à une variété d'attaques, qui peuvent être hybrides en nature, avec des pirates qui se déplacent entre les environnements sur site et cloud.

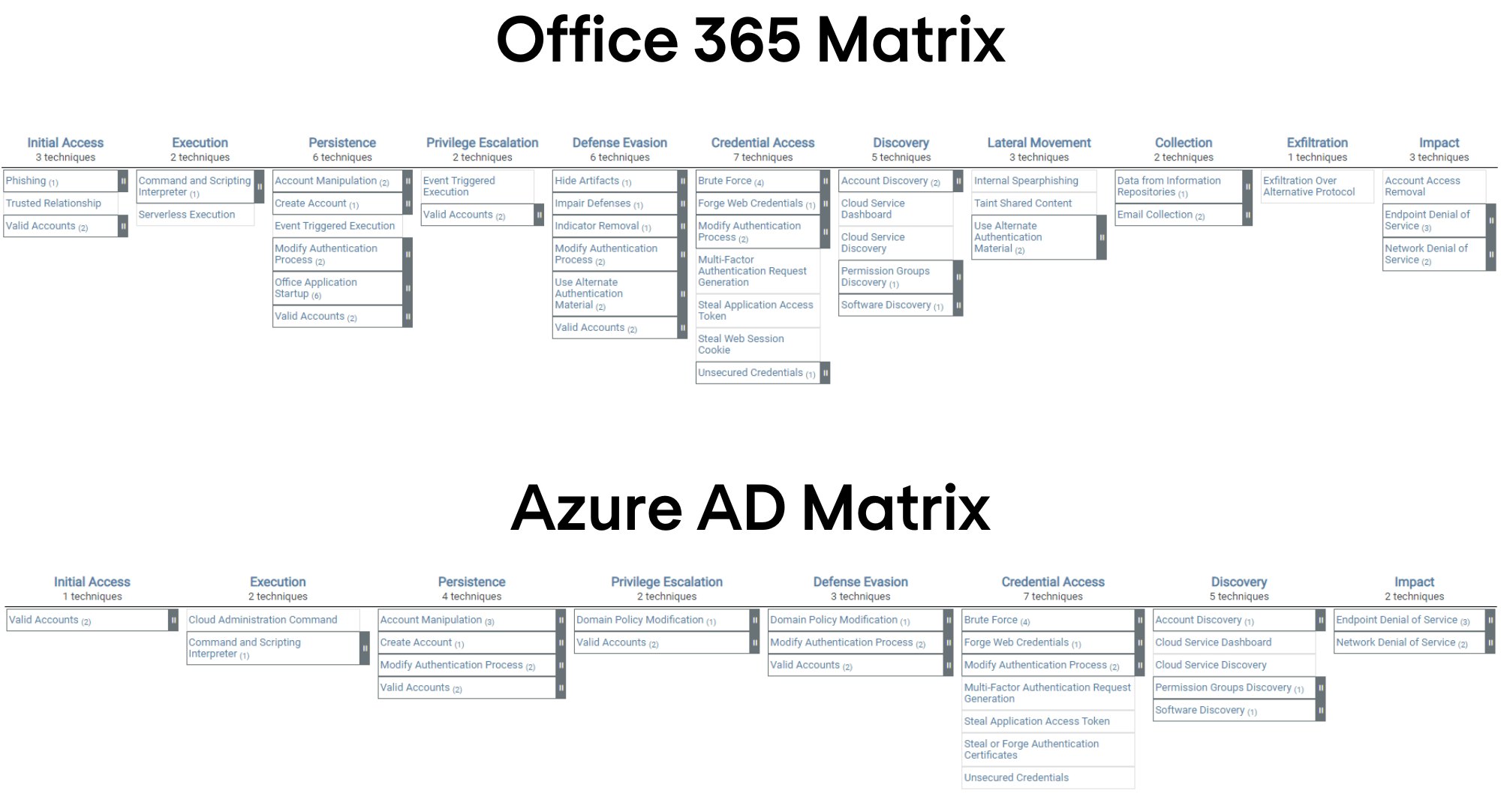

Les attaquants utilisent des techniques variées pour atteindre leurs objectifs, et le cadre MITRE ATT&CK pour Office 365 et Azure AD est une source précieuse d'informations pour comprendre ces techniques.

Les attaques les plus courantes sur les tenants Microsoft 365 incluent :

- le brute force de comptes et/ou l'utilisation de techniques MFA Bombing pour accéder à un compte,

- la création de flux Power Automate pour automatiser des activités malveillantes,

- la modification de paramètres sur Exchange Online (tels que les règles de transport et l'e-mail forwarding),

- l'ajout de "guests" (invités) au tenant pour collecter des informations,

l'utilisation de consentements OAuth sur O365 pour accéder aux informations du tenant, - l'exfiltration de données via l'utilisation de la fonctionnalité Ediscovery.

Ce qui est essentiel ici, ce n'est pas tant de générer une alerte à chaque activité malveillante détectée, car le volume d'alertes serait trop élevé pour être gérable efficacement. Au lieu de cela, il est important de corréler ces activités les unes avec les autres afin de détecter un enchaînement d'actions malveillantes qui pourrait indiquer une attaque en cours, justifiant ainsi une analyse plus approfondie.

Matrice ATT&CK® de MITRE pour les entreprises

Vous trouverez ci-dessous les tactiques et techniques représentant la matrice ATT&CK® de MITRE pour les entreprises, couvrant les techniques basées sur le cloud pour Office 365 et Azure AD. Voir les images en plus grand format :

Comment renforcer la sécurité sur Microsoft 365 ?

Il est important de relier les activités suspectes entre elles afin de détecter une attaque qui mérite une analyse, plutôt que de générer une alerte pour chaque activité individuelle, ce qui produirait un grand nombre d'alertes à traiter.

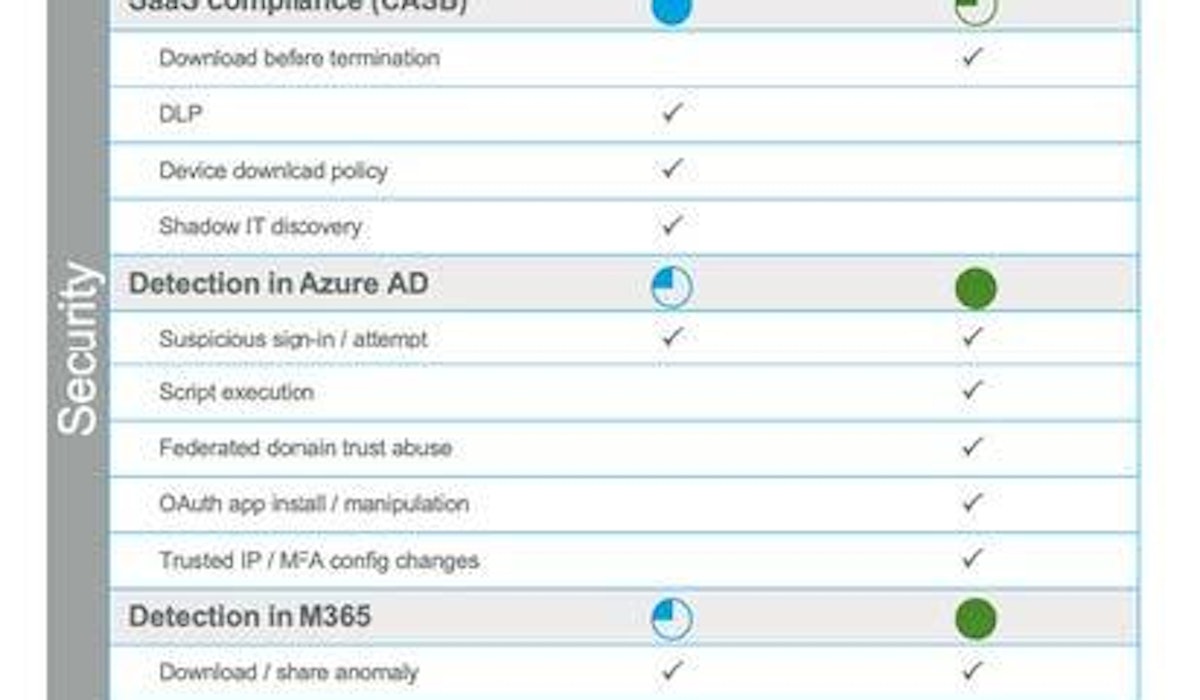

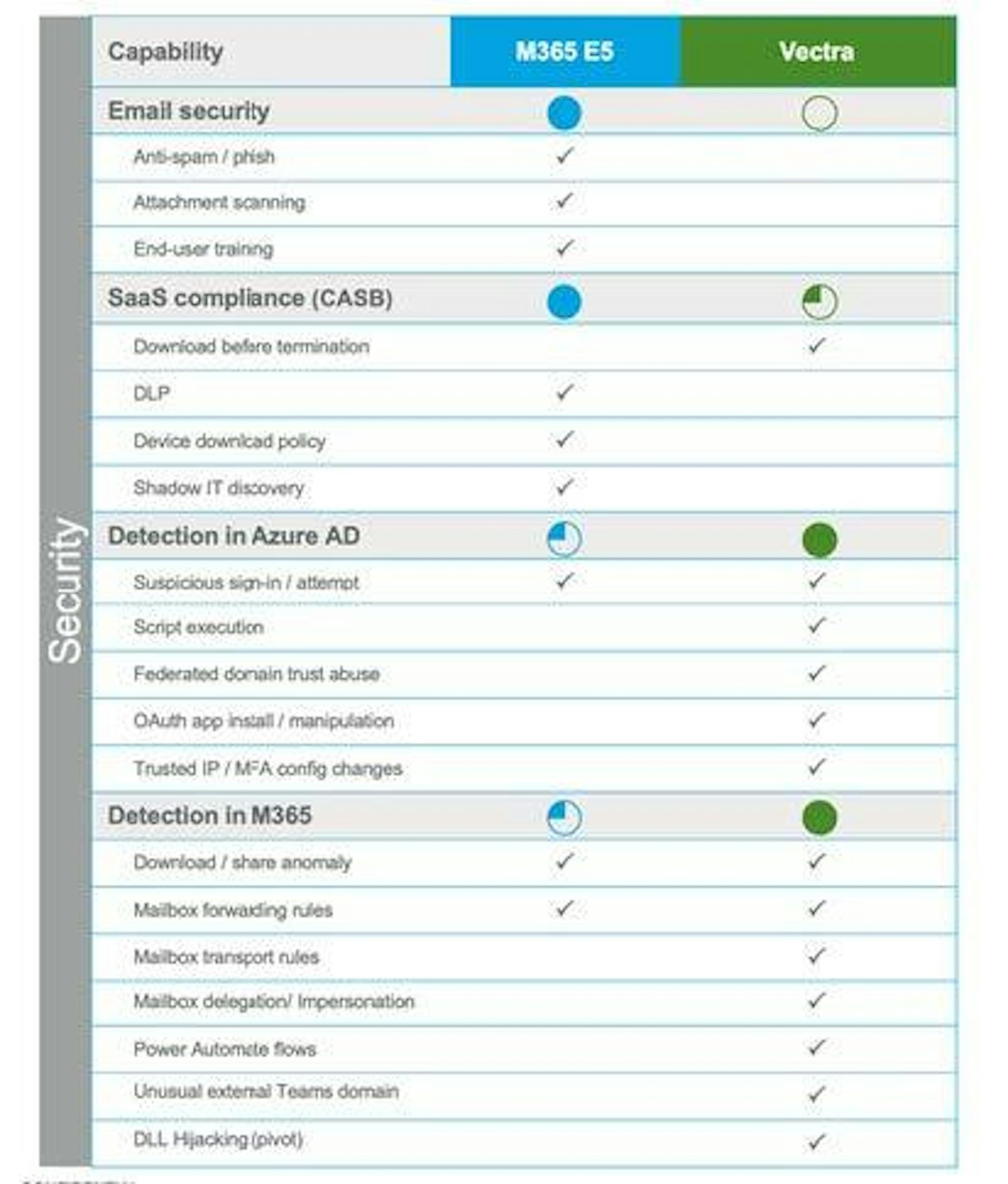

En tenant compte des techniques d'attaques présentées par le Mitre et de la couverture de sécurité offerte par Microsoft 365 E5, il est recommandé de renforcer la détection des activités susceptibles de conduire à une exfiltration de données. Plus précisément, cela implique de surveiller les activités liées à Microsoft susceptibles de donner lieu à une telle exfiltration.

Bien que la classification de l'information soit une stratégie efficace pour limiter le risque d'exfiltration, il est important de noter que certains dispositifs de protection, tels que les fonctions eDiscovery, peuvent potentiellement être contournés par les attaquants. Il est donc nécessaire de renforcer la détection, au-delà des règles proposées par Defender for Cloud Apps, qui peuvent être limitées et générer beaucoup de bruit.

Il existe quatre raisons principales pour justifier l'ajout de dispositifs complémentaires de sécurité en plus de Microsoft 365 et d'un SIEM :

- Les fonctionnalités de sécurité de M365 couvrent peu les activités de gestion des utilisateurs à privilèges.

- Les audit logs et activités logs de M365 contiennent un grand nombre d'informations.

- Les règles de détection par défaut dans les SIEMs génèrent beaucoup de faux positifs.

- Les coûts pour créer des règles de détection pertinentes sont élevés (jusqu'à plusieurs milliers d'euros par règle).

Cependant, il peut être compliqué d’investir dans des solutions de sécurité complémentaires pour sécuriser Microsoft 365, si l’organisation vient de souscrire à Microsoft 365 E5, car il s’agit d’un investissement

conséquent qui mettra plusieurs années à être déployé intégralement et ainsi pleinement profiter des bénéfices attendus.

Solutions Vectra Detect for M365 et Detect for Azure AD

Les entreprises doivent investir dans des solutions de détection et de réponse pour identifier et neutraliser les attaquants dans leur environnement avant qu'ils ne causent des dommages ou ne se propagent.

Les solutions Vectra Detect for Office 365 and Azure AD améliorent considérablement la visibilité sur M365 et Azure AD pour détecter les attaquants et agir avant que cela ne devienne un incident majeur de sécurité. Elles utilisent l'automatisation pour hiérarchiser les comportements suspects des attaquants, accélérer les enquêtes et faciliter la recherche proactive de menaces.

Ainsi, Vectra Detect for Office 365 and Azure AD permettent de reprendre le contrôle de la sécurité de Microsoft Office 365.

Avantages de Vectra.AI pour la détection des menaces sur M365 et Azure AD

1. Détection avancée des menaces

Vectra.AI utilise des techniques d'apprentissage automatique avancées et d'intelligence artificielle pour identifier les activités suspectes qui pourraient indiquer une menace. Cela inclut la détection des tentatives de connexion inhabituelles, de l'abus des privilèges d'accès et des activités non conformes au comportement habituel des utilisateurs.

2. Rapidité de détection

La plateforme de Vectra.AI est conçue pour détecter et réagir rapidement aux menaces, permettant aux entreprises de réagir rapidement avant qu'elles ne se propagent et ne causent des dommages.

3. Réponse automatique

En plus de détecter les menaces, Vectra.AI peut y répondre automatiquement. Par exemple, il peut déconnecter automatiquement un utilisateur ou bloquer l'accès à des services spécifiques afin de limiter les dommages potentiels.

4. Flexibilité

La plateforme est flexible et peut être adaptée aux besoins spécifiques en matière de sécurité d'une organisation. Elle peut être configurée pour détecter des menaces spécifiques ou prendre des mesures spécifiques en réponse à une menace.

5. Convivialité

La plateforme est conçue avec convivialité à l'esprit, offrant une interface utilisateur claire et facile à utiliser. Cela permet aux utilisateurs d'obtenir rapidement des informations sur la sécurité de leurs environnements cloud et de prendre des mesures rapides si nécessaire.

Dans l'ensemble, Vectra.AI fournit une solution puissante pour détecter et répondre aux menaces sur M365 et Azure AD, ce qui est crucial pour protéger les données et les informations de l'entreprise.

Notre équipe est à votre entière disposition

Vous voulez en savoir plus sur ce sujet ? Laissez un message ou votre numéro de téléphone et nous vous rappellerons. Nous nous réjouissons de pouvoir vous aider davantage.