Vulnerability management is het continu zoeken naar, beoordelen, prioriteren en verminderen van beveiligingszwakheden in de technologie van je organisatie. Het omvat kwetsbaarheden in besturingssystemen, applicaties, netwerkapparaten en clouddiensten, plus de configuraties en blootgestelde diensten die een zwakheid kunnen veranderen in een incident. Het doel is om de problemen te verminderen die het meest waarschijnlijk worden misbruikt en de meeste schade kunnen veroorzaken.

Moderne omgevingen veranderen snel. Door cloudgebruik, SaaS, remote access, API's en verbindingen met derden wordt het aanvalsoppervlak sneller groter dan de meeste teams kunnen bijhouden. Vulnerability management zorgt voor een herhaalbare cyclus die detectiegegevens omzet in actie, zodat herstelmaatregelen het risico verminderen in plaats van alleen maar een achterstand weg te werken.

Waarom is vulnerability management belangrijk?

De meeste bedrijven hebben meer kwetsbaarheden dan ze kunnen oplossen tijdens hun normale onderhoudsperiodes. Als alles als urgent wordt gezien, raken teams uitgeput of vallen ze terug op algemene regels, vaak alleen gebaseerd op de ernstscore.

Vulnerability management helpt je om betere beslissingen te nemen. Het biedt je een manier om prioriteiten af te stemmen tussen beveiliging en security-activiteiten en om praktische vragen te beantwoorden: wat moeten we eerst oplossen, waar zijn we kwetsbaar en wat vermindert het risico het snelst zonder het bedrijf te verstoren. Het ondersteunt ook governance door te laten zien dat zwakke punten worden bijgehouden, opgepakt, opgelost en geverifieerd in de loop van de tijd.

Kernonderdelen van vulnerability management

Kernelementen van vulnerability management laten zien wat je nodig hebt om vulnerability management als een doorlopend proces te runnen, niet als een eenmalig project. Elk onderdeel ondersteunt het volgende, van weten wat je hebt tot bewijzen dat de oplossing werkt.

Continu zicht op assets

Je kunt geen vulnerabilities beheren zonder te weten wat er allemaal is. Dit begint met een up-to-date inventaris van apparaten, systemen, clouddiensten en applicaties, plus wie de eigenaar ervan is.

Duidelijk eigendom is belangrijk omdat oplossingen meestal bij IT- of productteams liggen, niet bij de scanner.

Ontdekking van kwetsbaarheden en zwakke punten

Vulnerability management omvat meer dan ontbrekende patches. Het omvat ook verkeerde configuraties, blootgestelde services en kwetsbare componenten van derden. Het resultaat moet bruikbare bevindingen met context zijn: welke asset is getroffen, of deze is blootgesteld aan mogelijke aanvallers en wat de impact zou zijn.

Common Vulnerabilities and Exposures (CVE)

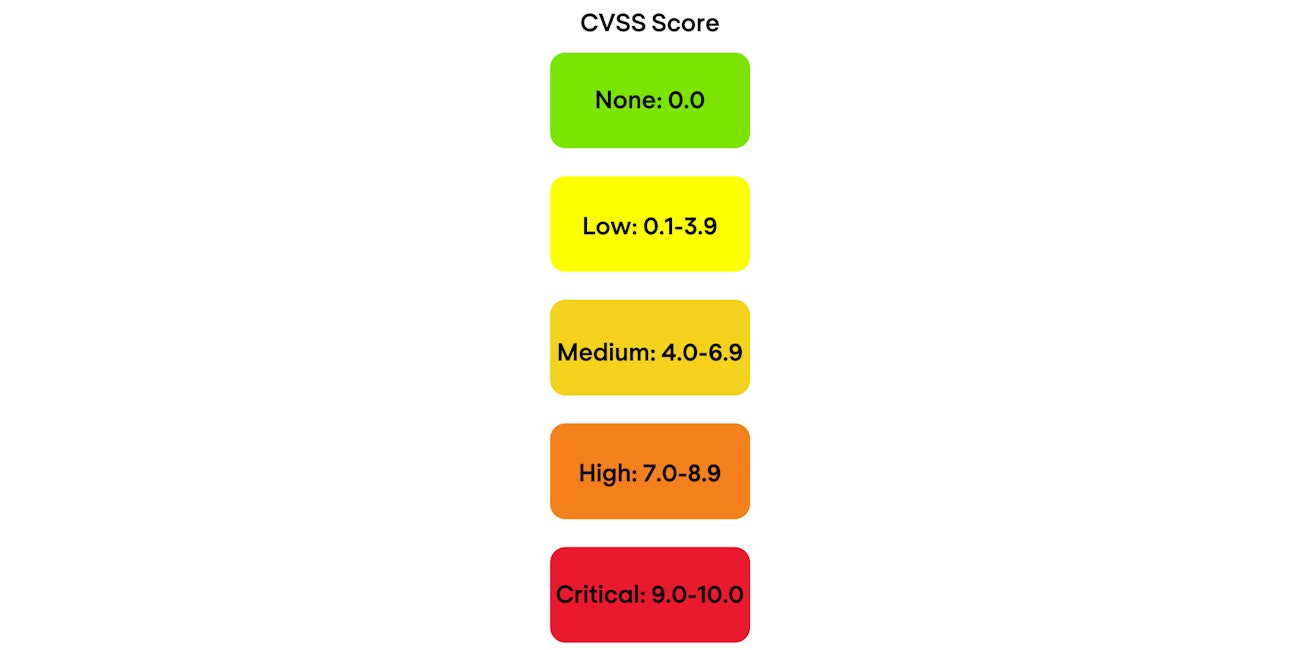

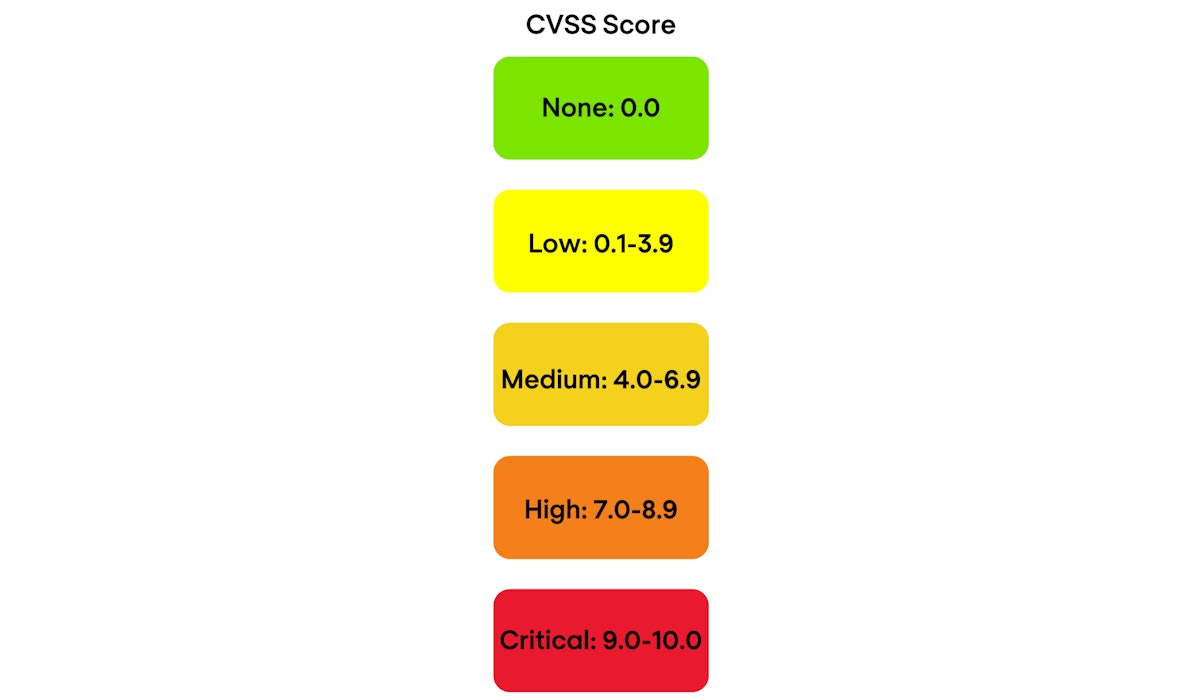

Als er kwetsbaarheden openbaar worden gemaakt, worden die meestal bijgehouden met het Common Vulnerabilities and Exposures (CVE)-systeem. Een CVE-ID zorgt voor een consistente referentie tussen tools, adviezen van leveranciers en tickets voor herstelmaatregelen, zodat teams kunnen zien welke versies er zijn getroffen, updates kunnen volgen en de voortgang kunnen rapporteren. Vervolgens worden de ernstscore en de context van de exploit gebruikt om te bepalen welke CVE's in je omgeving als eerste moeten worden aangepakt.

Prioriteiten stellen op basis van je omgeving

De urgentie is een startpunt, niet de beslissing. Stel prioriteiten op basis van blootstelling en toegankelijkheid, signalen (bijvoorbeeld als er aanwijzingen zijn dat het probleem in echte aanvallen wordt gebruikt) en de impact op het bedrijf, zodat de top van de wachtrij het echte risico weerspiegelt.

Herstel en validatie

Herstel kan betekenen: patchen, upgraden, opnieuw configureren, blootstelling verminderen of compenserende maatregelen toepassen. Controleer altijd of het probleem echt is opgelost door opnieuw te scannen of gerichte controles uit te voeren, om te voorkomen dat het alleen op papier is opgelost.

Meting en continue verbetering

Houd de dekking, de tijd die nodig is om de hoogste prioriteiten op te lossen, de vermindering van zwakke punten in blootgestelde diensten en herhaalde bevindingen bij. Het aantal kwetsbaarheden alleen kan misleidend zijn naarmate de dekking verbetert.

Vulnerability management versus kwetsbaarheidsscans

Scannen is een manier om kwetsbaarheden op te sporen. Het laat zien welke bekende zwakke plekken er zijn, welke updates je nog nodig hebt en kan ook verkeerde instellingen laten zien. Vulnerability management is hoe je met die ontdekkingen omgaat: beslissen wat belangrijk is, verantwoordelijkheden toewijzen, oplossingen doorvoeren, controleren of het is opgelost en laten zien hoe het gaat.

Met andere woorden, scannen levert bevindingen op. Vulnerability management zorgt ervoor dat die bevindingen leiden tot minder risico's.

Hoe ondersteunt vulnerability management zero trust?

Zero trust draait om het beperken van impliciet vertrouwen door middel van minimale rechten, segmentatie en continue verificatie. Vulnerability management helpt daarbij door te laten zien waar zwakke plekken zijn en door een gestructureerde manier te bieden om die te verminderen.

Veelvoorkomende voorbeelden zijn kwetsbare diensten voor remote access, blootgestelde beheerplatforms, zwakke plekken in identiteits- en authenticatiesystemen en kwetsbaarheden die laterale bewegingen mogelijk maken na een eerste voet aan de grond. Wanneer bij het stellen van prioriteiten rekening wordt gehouden met bereikbaarheid en impact, verkort het herstelwerk de waarschijnlijke aanvalsroutes in plaats van alleen de score op het dashboard te verbeteren.

Aan de slag

Begin met wat je al hebt en verbeter dan de kwaliteit van de cyclus. Zorg eerst dat je meer zicht hebt op je assets en wie er verantwoordelijk voor is, want dat bepaalt of je iets kunt doen met de bevindingen. Maak dan de detectie en de consistentie van de triage beter, zodat de lijst met dingen die moeten worden opgelost geloofwaardig is.

Het helpt ook om je te concentreren op een klein aantal scenario's die vaak tot echte compromittering leiden: internetgerichte diensten, identiteits- en remote access-platforms en systemen met een grote impact die gevoelige gegevens of kritieke operaties ondersteunen. Naarmate je proces stabieler wordt, kun je het iteratief uitbreiden. Vulnerability management verbetert door herhaling, duidelijk eigendom en verificatiediscipline, niet door eenmalige projecten.

Nomios kan je helpen bij het opzetten of verbeteren van je vulnerability management-programma, van het bepalen van de reikwijdte en het selecteren van tools tot het verbeteren van de dekking en het stellen van prioriteiten op basis van risico's. We ondersteunen je met vulnerability assessments en penetratietests, validatie van herstelmaatregelen en deskundig advies over het verminderen van blootstelling in cloud-, netwerk- en endpoint-omgevingen, zodat herstelmaatregelen worden gericht op de problemen die de risicoresultaten beïnvloeden.

Van vulnerability management naar risk exposure management

Vulnerability management vormt de basis. Het laat je zien wat er mis is met je bedrijfsmiddelen en helpt je bij het uitvoeren van herstelmaatregelen. De volgende stap is het koppelen van die zwakke punten aan blootstelling in de praktijk: wat is bereikbaar, wat kan waarschijnlijk worden gebruikt in een aanvalspad en wat levert het meest realistische risico op?

Dat bredere perspectief is risk exposure management. Het bouwt voort op vulnerability management door bereikbaarheid, identiteits- en toegangsfactoren, koppeling van zwakke punten en bedrijfscontext toe te voegen, zodat teams zich kunnen concentreren op de blootstellingen die er het meest toe doen.

Ons team staat voor je klaar

Wil je meer weten over dit onderwerp? Laat een bericht of je nummer achter en we bellen je terug. We helpen je graag verder.

Gerelateerde updates

NGFW Firewall

Top 5 NGFW-oplossingen voor 2026

Krijg inzicht in de rol van NGFW’s in 2026 en ontdek hoe toonaangevende firewallplatformen zero trust, hybride cloud security en het beperken van risico’s ondersteunen binnen moderne organisaties.

Enrico Bottos

Cybersecurity

Cybersecurity in 2026: Top 10 trends en uitdagingen

Cybersecurity trends voor 2026 gaan over Digitale soevereiniteit, quantum security, SSE en identity security, detectie, compliance en het beheren van vertrouwen in complexe omgevingen.

Richard Landman

Cybersecurity

Top cybersecurity bedrijven van 2026 om in de gaten te houden

We hebben de top cybersecurity-bedrijven geselecteerd om in de gaten te houden in 2026. Zij hebben zich met succes onderscheiden van andere spelers in de markt.

Mohamed El Haddouchi